DNSSEC в 2026 году — это уже не «экзотика», а рабочий слой защиты от подмены DNS-ответов. Но в эксплуатации админы чаще сталкиваются не с криптографией, а с последствиями ошибок: внезапные SERVFAIL, «плавающие» validation failures у части пользователей и долгий recovery из-за кешей и TTL.

Ниже — практичный разбор: как DNSSEC устроен на уровне зон и делегирования, какие типовые поломки встречаются, как делать key rollover (смену ключей) и что делать, если инцидент уже случился. Текст ориентирован на вебмастеров и DevOps, которым нужна предсказуемость в проде.

DNSSEC 2026: что важно понимать «на пальцах»

Обычный DNS отвечает на вопрос «какой IP у имени» без проверки подлинности. Если на пути есть возможность подмены (компрометированный резолвер, атака на канал, злонамеренная точка Wi‑Fi), клиент может получить ложный ответ.

DNSSEC добавляет криптографические подписи к DNS-данным, а валидирующий резолвер проверяет, что ответ действительно был сформирован владельцем зоны и не изменён. Важно: DNSSEC не шифрует трафик и не скрывает состав зоны. Он даёт целостность и аутентичность ответов, а конфиденциальность решают DoT/DoH.

Практика 2026 года: DNSSEC стал заметно распространённее, и от этого аварии стали «жёстче». Там, где раньше что-то «как-нибудь открывалось», теперь валидирующие резолверы чаще возвращают SERVFAIL — и это правильно с точки зрения безопасности, но больно операционно.

Цепочка доверия: зона, подписи и DS record

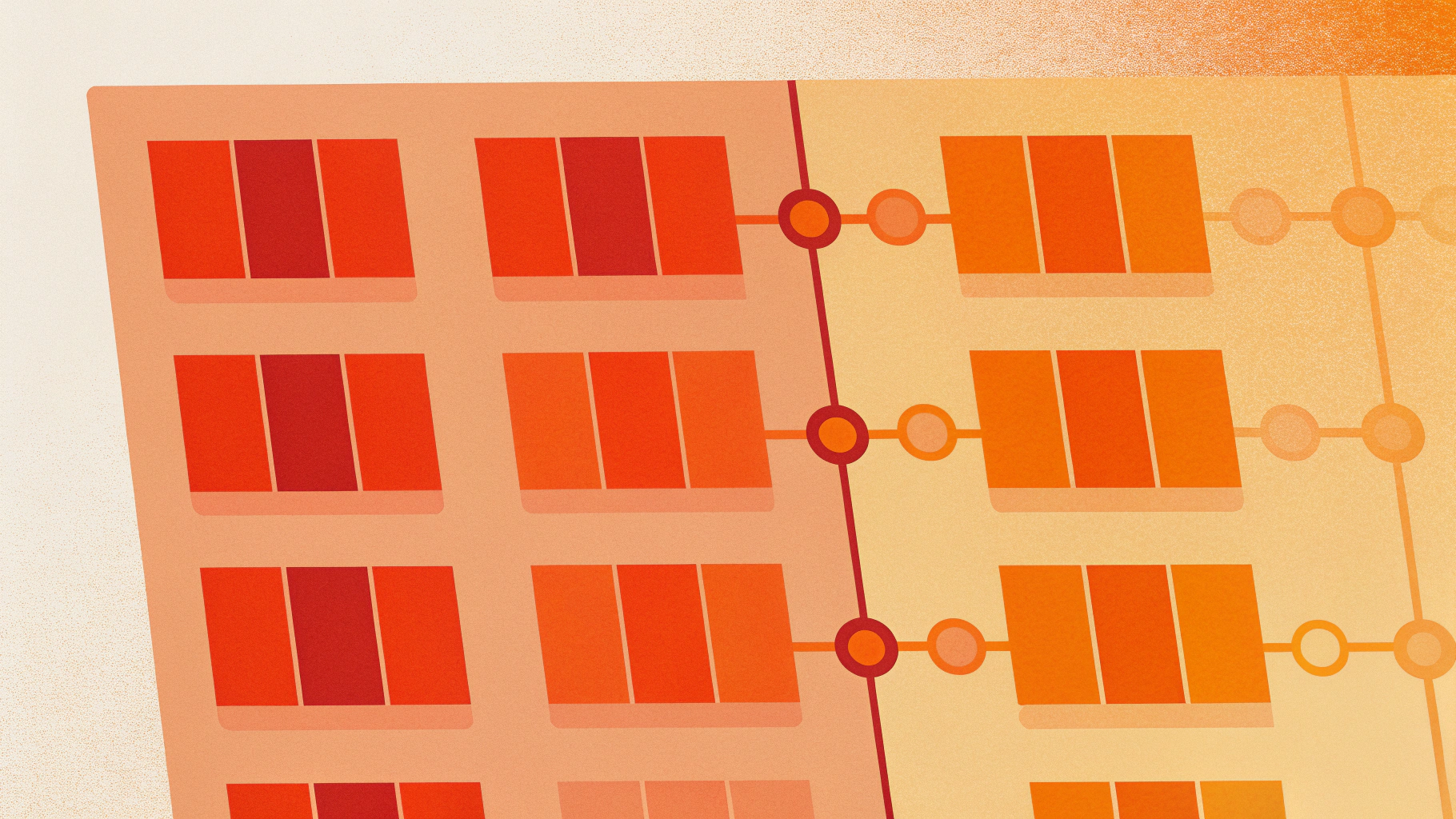

DNSSEC работает как цепочка доверия сверху вниз. Владелец зоны подписывает данные, а родительская зона подтверждает, что «этому ключу можно верить», публикуя запись делегирования DS (Delegation Signer).

Если упростить, происходит следующее:

- В вашей зоне опубликованы

DNSKEY(публичные ключи), а к наборам записей (RRset) добавлены подписиRRSIG. - В родительской зоне (обычно TLD) опубликован DS, который «прикрепляет» ваш ключ к цепочке доверия.

- Валидирующий резолвер берёт

DSу родителя, сверяет его с вашимDNSKEYи только после этого доверяет вашим ответам.

Практический вывод: DNSSEC — это всегда две управляемые точки. Первая — ваш DNS-хостинг (где живёт зона и подписи). Вторая — регистратор/реестр (где живёт DS). Большинство инцидентов рождается на стыке этих двух систем.

Из чего состоит DS record и почему он «роняет» прод

DS record — это не «галочка». Обычно он включает:

key tag(идентификатор ключа),algorithm(алгоритм подписи),digest type(тип хеша),digest(хеш от DNSKEY).

Если DS у родителя не соответствует актуальному DNSKEY в вашей зоне, резолвер видит разрыв цепочки доверия и возвращает SERVFAIL. Именно поэтому при любых работах с ключами или DNS-провайдером нужно думать не только про «что в зоне», но и про «что опубликовано у родителя».

KSK и ZSK: зачем два ключа и как это влияет на rollover

В DNSSEC исторически разделяют два типа ключей:

- KSK (Key Signing Key) подписывает набор

DNSKEY. Именно от KSK обычно строитсяDSу родителя. - ZSK (Zone Signing Key) подписывает остальные записи зоны (A/AAAA/MX/TXT и т.д.).

Разделение нужно, чтобы менять ZSK чаще и проще (не трогая DS), а KSK — реже, потому что смена KSK почти всегда означает обновление DS у регистратора.

Самая частая операционная ошибка — относиться к смене KSK так же, как к смене ZSK. По рискам, времени «инерции» кешей и последствиям это разные процедуры.

Типовые сценарии key rollover

Под key rollover обычно понимают плановую смену ключей без потери валидируемости. На практике встречаются три сценария:

- ZSK rollover — часто автоматизирован у DNS-хостинга и почти незаметен.

- KSK rollover — требует синхронизации с

DS(вручную или через CDS/CDNSKEY, если цепочка это поддерживает). - Algorithm rollover — смена алгоритма. Риск выше, потому что меняются и ключи, и параметры валидации.

Тренд 2026 года — максимально автоматизировать ZSK rollover и делать редкие, хорошо подготовленные KSK rollover с понятным окном работ и проверками. Ошибка в KSK/DS обычно «дороже» в простое, чем любые проблемы с ZSK.

NSEC и NSEC3: отрицательные ответы и «утечки» структуры зоны

DNSSEC должен уметь доказывать не только «вот правильный ответ», но и «этого имени не существует». Для этого используются механизмы аутентифицированного отрицания существования:

- NSEC — связывает имена в зоне в цепочку и позволяет доказать отсутствие. Минус: упрощает перечисление имён (zone walking).

- NSEC3 — использует хеши имён и усложняет перечисление. Минусы: больше нагрузка, сложнее диагностика, и при неудачных параметрах возможны атаки на перечисление.

Выбор часто делают «по привычке», но прагматичный подход в 2026: ответьте себе, реально ли вас волнует перечисление имён. Для многих веб-проектов NSEC — проще, легче в диагностике и достаточно безопасен.

Почему валидация ломается: частые причины SERVFAIL

Когда пользователи жалуются «сайт не открывается», а HTTP/TLS выглядят нормально, DNSSEC может быть скрытым виновником: валидирующий резолвер вернул SERVFAIL, и браузер даже не дошёл до веб-сервера.

Классические причины validation failures:

- Неверный DS у родителя: DS не соответствует текущему KSK или опубликован неподдерживаемый

digest type. - Рассинхрон DNSKEY/RRSIG: часть серверов/нод отдаёт новый набор, часть — старый, подписи не соответствуют данным.

- Просроченные подписи (

RRSIGexpiration): частая проблема при ручной подписи и сбое регенерации. - Проблемы с UDP/фрагментацией: DNSSEC увеличивает ответы. Если по пути режется UDP, а TCP fallback не срабатывает, валидатор может не собрать нужные данные.

- Проблемы на вторичных/anycast-нодах: часть нод отдаёт старую зону (репликация, NOTIFY, AXFR/IXFR).

Отдельная категория — «плавающие» сбои: один резолвер уже увидел новый DS/ключи, другой держит старое в кеше. В итоге у части пользователей всё работает, у части — SERVFAIL. В таких случаях recovery почти всегда упирается в TTL и скорость обновления у регистратора/реестра.

Если нужен более подробный план именно по процедурам смены ключей, держите отдельный материал: практика KSK/ZSK rollover без простоя.

Диагностика: как быстро подтвердить DNSSEC-причину

Цель диагностики — подтвердить, что сбой связан с DNSSEC-валидацией, и локализовать уровень: проблема в зоне или в DS на стороне родителя.

Минимальный набор проверок в инцидент:

- Проверьте воспроизведение на валидирующем резолвере (корпоративный, провайдерский). Невалидирующий резолвер может «работать», маскируя проблему.

- Сравните ответы авторитативных NS между собой:

SOAserial,DNSKEY, наличиеRRSIG. В идеале все NS должны возвращать одно и то же. - Сверьте

DSу родителя с вашим KSK (поkey tagиdigest). - Посмотрите TTL на критичных записях (

DS,DNSKEY) и оцените, сколько времени кеши будут «тянуть» старое состояние.

Если вы используете локальный резолвер (например, Unbound) и параллельно включаете DoT/DoH, важно понимать, где именно происходит валидация и какие таймауты влияют на картину ошибки. См. также: гайд по Unbound с DoT/DoH и DNSSEC.

SERVFAIL и recovery: пошаговая логика без паники

Если вы подозреваете DNSSEC, главное — не усугубить. DNSSEC ломается так, что «очевидные» действия могут увеличить простой: хаотично перевыпускать ключи, пересоздавать подписи каждые 10 минут, менять сразу несколько переменных.

1) Определите, где разрыв: DS или зона

Типовых вариантов два:

- DS неверный или «лишний»: у родителя опубликован

DS, но зона не отдаёт корректныйDNSKEY/подписи под этот DS. - Зона подписана неправильно:

DSкорректный, но внутри зоны ошибки (подписи, рассинхрон между NS, истечениеRRSIG).

Это критично: recovery для этих случаев разный, и попытка чинить «не тот уровень» часто затягивает инцидент.

2) Если проблема в DS record: быстрый путь восстановления

Когда DS неправильный, валидаторы перестают доверять зоне. Обычно самый быстрый путь вернуть доступность:

- Срочно обновить DS на правильный (под текущий KSK), если вы уверены, что зона сейчас корректно подписана.

- Временно удалить DS, тем самым отключив DNSSEC для домена, если есть сомнения в текущем состоянии ключей/подписей.

Удаление DS — это управляемый аварийный выключатель, а не «сломать безопасность навсегда». Но возвращать DNSSEC нужно по плану, иначе легко получить повторный SERVFAIL.

В доменных проектах полезно заранее понимать, как быстро ваш регистратор применяет изменения DS и как вы откатываетесь. Если домены и DNS — часть вашего ежедневного контура, держите под рукой процессы через регистрацию доменов с понятной историей изменений и ответственными.

3) Если проблема в зоне: стабилизируйте подпись и синхронизацию

Если DS корректный, цель — привести авторитативные серверы к единому корректному состоянию:

- Проверьте, что все NS отдают одинаковый набор

DNSKEYи актуальныеRRSIG. - Если есть вторичный DNS, проверьте, что репликация завершена и нет «островков» со старым

SOAserial. - Проверьте расписание и механику пересоздания подписей, чтобы исключить повторное истечение

RRSIG.

После фикса зоны валидаторы начнут «отпускать» SERVFAIL по мере истечения кешей. Поэтому recovery почти всегда состоит из двух частей: «поправить сейчас» и «дождаться TTL».

Планирование работ: как не превратить rollover в инцидент

Плановый key rollover — лучший способ не видеть аварий. Рабочий подход в 2026 году обычно такой:

- Держать разумные TTL на

DNSKEY/DS: не слишком большие (иначе recovery тянется сутками) и не слишком маленькие (иначе растёт нагрузка и «дрожание»). - Для KSK rollover планировать период, когда старый и новый ключи публикуются параллельно, чтобы кеши успели обновиться.

- Менять по одной переменной: сначала ключи и подписи в зоне, затем

DSу родителя (или строго наоборот по выбранному сценарию), но всегда по чек-листу. - После изменений проверять с нескольких независимых валидирующих резолверов и из разных сетей, чтобы поймать «плавающие» ошибки.

Организационно DNSSEC-работы лучше не делать «между делом»: нужен ответственный, окно работ и понятный план отката (что именно откатываем: DS или изменения в зоне).

Чек-лист: перед включением DNSSEC и перед KSK rollover

Перед включением DNSSEC

- Убедитесь, что зона на всех NS синхронизирована, а репликация стабильна.

- Определите модель управления: managed DNSSEC у DNS-провайдера или самостоятельная генерация/подпись.

- Проверьте, какие параметры

DSподдерживает регистратор (алгоритмы,digest type) и как быстро изменения доходят до реестра. - Зафиксируйте TTL и оцените потенциальный recovery-time при ошибке.

Перед KSK rollover

- Зафиксируйте текущий KSK, опубликованный

DSи время последнего изменения. - Если используете CDS/CDNSKEY, заранее проверьте, как ваш регистратор реально обрабатывает эти записи (и обрабатывает ли вообще).

- Подготовьте таймлайн: когда публикуется новый KSK, когда обновляется

DS, сколько времени живут оба ключа. - Подготовьте аварийный план: критерии отката и конкретные действия (например, вернуть старый

DSили временно снятьDS).

Что считать «хорошим» результатом и как мониторить DNSSEC

DNSSEC не должен быть заметен пользователям. Хороший результат — отсутствие SERVFAIL на валидирующих резолверах и предсказуемое поведение при плановых изменениях.

Что обычно мониторят в проде:

- Сроки действия

RRSIG(чтобы не «проспать» истечение подписей). - Согласованность ответов между NS:

SOAserial, наборDNSKEY. - Синтетические проверки резолва с включённой валидацией и разными маршрутами (несколько резолверов, несколько сетей).

И главный практический принцип: относитесь к DS как к прод-артефакту уровня «сертификат в TLS». Изменения DS должны быть контролируемыми, журналируемыми и с понятным владельцем процесса.

Итоги

DNSSEC в 2026 — зрелая технология, но операционно она по-прежнему требует дисциплины. Понимание различий KSK/ZSK, аккуратная работа с DS, правильный rollover и заранее продуманный recovery — то, что отделяет «тихий» DNSSEC от ночного инцидента с SERVFAIL.

Если вы планируете включать DNSSEC или готовитесь к смене ключей, начните с простого: опишите ваш поток управления DNS (кто меняет зону, кто меняет DS, какие TTL), и только потом делайте изменения. В DNSSEC выигрывает не тот, кто знает больше криптографии, а тот, у кого лучше процесс.