Зачем вообще нужен DNS API и почему это не «игрушка для автоматизаторов»

DNS вспоминают в двух ситуациях: когда «сайт не открывается» и когда нужно срочно переключить трафик. Беда в том, что ручное управление через панель медленное, плохо повторяется и легко ломается человеческим фактором. DNS API превращает DNS из «настройки в интерфейсе» в управляемый компонент инфраструктуры: его можно версионировать, проверять, выкатывать по пайплайну и откатывать.

Если у вас больше одного домена, несколько окружений (dev/stage/prod), микросервисы, почтовые настройки или регулярные релизы, DNS быстро становится узким местом. Программный интерфейс решает этот класс задач: вы задаёте желаемое состояние зоны, а изменения применяются автоматически и предсказуемо.

Важно: API не ускоряет «распространение DNS по миру» магическим образом. Он ускоряет ваш процесс внесения изменений и снижает шанс ошибок, а распространение зависит от TTL, кешей резолверов и поведения клиентов.

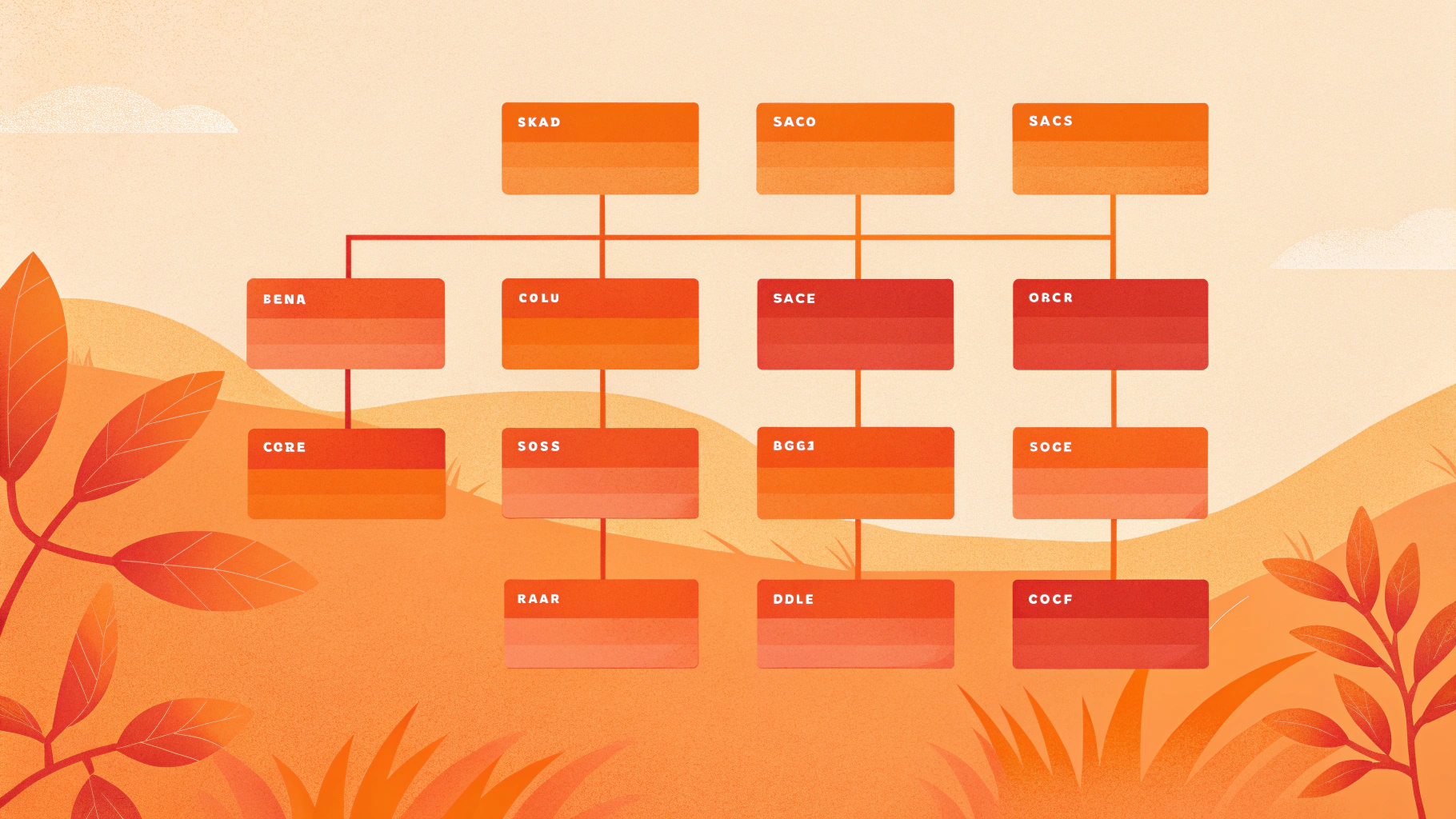

Коротко о терминах: что именно вы меняете через API

Чтобы разговор про DNS API был предметным, договоримся о базовых сущностях:

- Зона — набор записей для домена (например,

example.com). - Запись (RR) — элемент зоны:

A,AAAA,CNAME,MX,TXT,CAA,SRVи т. д. - Набор записей (RRset) — группа однотипных записей с одинаковым именем (например, несколько

Aнаwww). - TTL — время жизни записи в кеше резолвера. Чем меньше TTL, тем быстрее «переключения», но выше нагрузка и чувствительность к сбоям.

- Авторитетные DNS-серверы — те, кто «источник правды» для зоны.

Большинство DNS API работают на уровне управления RRset: вы не «добавляете одну запись», а задаёте целиком набор для имени+типа, чтобы избежать гонок и рассинхронизации.

Какие задачи реально закрывает DNS API (практика)

1) DNS как код (DNS as Code) и GitOps

Зона описывается декларативно (YAML/JSON/terraform-ресурсы). Дальше — PR, ревью, проверки, автодеплой. Это особенно полезно, когда DNS трогают несколько команд: разработка, маркетинг, DevOps.

Плюсы подхода:

- повторяемость (одинаковые настройки между окружениями);

- история изменений и быстрый откат;

- минимум ручных кликов и «забыл снять галочку»;

- можно автоматически валидировать запись перед применением.

2) Быстрые переключения при миграциях и инцидентах

При переезде на новый IP/балансировщик/провайдера обычно нужно менять A/AAAA, иногда MX, иногда делегирование. С API вы можете:

- сначала снизить TTL заранее (за несколько часов/сутки);

- в нужный момент применить изменения атомарно;

- вернуть предыдущее состояние одним действием.

Практический нюанс: TTL снижайте заранее, иначе в момент переключения вы будете ждать старый TTL в кешах резолверов.

3) Автоматизация ACME DNS-01 (выпуск сертификатов без HTTP)

Когда нужно получить сертификат для wildcard или закрытого сервиса, часто используют challenge DNS-01: временная TXT-запись _acme-challenge. С DNS API это делается автоматически: клиент добавляет TXT, ждёт распространения, подтверждает владение доменом, удаляет TXT.

Тут важны две вещи: корректная работа с TTL и ожидание фактической видимости записи из нескольких резолверов (а не только «в панели появилась»). Если вы используете DNS-01 для wildcard, пригодится материал про автоматизацию выпуска: wildcard SSL и DNS-01 без ручных операций.

4) Управление записями для SaaS/клиентских доменов

Если вы даёте клиентам возможность подключать свой домен (custom domains), вам нужны проверки и автоматизация: создать CNAME или TXT для верификации, настроить поддомены, иногда управлять CAA. В зависимости от модели, DNS API может быть у вас (если домены у вас) или у клиента (если он интегрирует свой провайдер).

5) Массовые изменения: SPF/DKIM/DMARC, CAA, валидации

Почтовые записи часто требуют тонкой настройки и единообразия. Через API удобно раскатывать изменения сразу на десятки зон и параллельно делать проверку: не превысили ли лимиты SPF, не конфликтуют ли TXT, не забыли ли MX при переносе.

Как устроены DNS API у провайдеров: общие паттерны

Конкретные эндпоинты у разных провайдеров отличаются, но паттерны похожи:

- аутентификация: токены, API keys, иногда подписи запросов;

- модель данных: зоны, RRsets, записи;

- идемпотентность: повтор запроса не должен создавать «дубликаты»;

- атомарность: изменение набора записей как единого объекта;

- квоты/лимиты: ограничения на частоту запросов и размер зон;

- асинхронность: некоторые операции применяются не мгновенно, а через очередь.

Пример: минимальная модель «создать/обновить RRset»

Во многих системах логика выглядит так: вы передаёте имя, тип, TTL и список значений. Если RRset существовал — он заменяется, если нет — создаётся.

{

"zone": "example.com",

"name": "www",

"type": "A",

"ttl": 300,

"records": [

"203.0.113.10",

"203.0.113.11"

]

}Такой подход проще автоматизировать и легче валидировать: «вот желаемое состояние». Но он требует дисциплины: нельзя параллельно менять тот же RRset вручную в панели, иначе возникнут сюрпризы.

Безопасность DNS API: на что чаще всего «попадают»

DNS управляет маршрутизацией трафика и почтой, поэтому компрометация API-ключа часто хуже, чем утечка пароля от панели: злоумышленник может бесшумно подменить записи. Ниже — меры, которые обычно дают максимальный эффект в реальном проде.

Принцип минимальных прав

Если провайдер поддерживает scoped tokens, делайте отдельные токены:

- только на конкретную зону (а не на все домены аккаунта);

- раздельно для CI и для ручных задач;

- с доступом только на запись там, где это необходимо, и только на чтение там, где достаточно аудита.

Ротация и хранение секретов

- Не храните ключи в репозитории (даже приватном) и в артефактах сборки.

- Используйте секрет-хранилище CI, переменные окружения рантайма, ограничьте доступ по ролям.

- Планируйте ротацию: раз в 60–90 дней или после смены команды/инцидента.

Логи и аудит

Желательно иметь ответ на вопрос «кто и когда поменял запись». Если провайдер даёт audit log — включайте и регулярно проверяйте. Если нет — ведите свой журнал применений (например, лог пайплайна + артефакт с диффом зоны).

Защита от случайных удалений

Частая авария — «пайплайн перезатёр RRset пустым списком». Помогают:

- валидации перед применением (например, запрет удалять

MXилиNSбез явного флага); - двухэтапные изменения для критичных записей (PR + ручное подтверждение);

- бэкап зоны перед выкладкой.

Практическое правило: любые изменения, затрагивающие

NS,SOA,MX, а также корень зоны (apex), выделяйте в отдельный процесс с повышенным контролем.

Надёжность и «подводные камни» при автоматизации DNS

TTL: баланс скорости переключений и стабильности

Маленький TTL (например, 60–120 секунд) удобен для быстрых cutover и failover, но увеличивает запросы к авторитетным серверам и делает систему чувствительнее к сбоям DNS-провайдера. Большой TTL (например, 3600–14400) уменьшает нагрузку, но усложняет быстрые изменения.

Типовой компромисс:

- для веба

A/AAAA— 300–600 секунд, если часто меняете инфраструктуру; - для «статичных» записей — 3600 секунд и выше;

- в миграциях: временно снизить TTL заранее, после стабилизации вернуть назад.

Гонки и «потерянные изменения»

Если часть команды меняет DNS вручную, а часть — через API, вы неизбежно поймаете ситуацию: пайплайн «перезаписал» изменения из панели, потому что он применил своё «истинное» состояние.

Решение организационное: либо DNS полностью «как код», либо жёстко ограниченные ручные исключения с последующим импортом обратно в репозиторий.

Проверка распространения: не доверяйте только своему резолверу

После применения через API запись может быть видна на авторитетных серверах сразу, но клиенты будут видеть её по-разному из-за кешей. Для критичных операций полезно проверять:

- что запись появилась на авторитетных NS (опросить несколько NS напрямую);

- что публичные резолверы видят её из разных сетей;

- что приложение/балансировщик реально доступен по новому адресу.

Обработка ошибок и повторов в CI

API может отвечать временными ошибками: лимиты, таймауты, внутренние 5xx. Пайплайн должен:

- иметь повтор с экспоненциальной задержкой для безопасных операций;

- различать «создать» и «обновить» (или использовать идемпотентный upsert);

- не делать частые «полные перезаливки» зоны без необходимости.

Чек-лист: как внедрить DNS API в продакшен без хаоса

- Определите владельца зон: кто отвечает за изменения и по какому регламенту.

- Выберите модель управления: декларативно (GitOps) или через «операционные» скрипты (imperative).

- Разделите окружения: отдельные зоны/поддомены для dev/stage/prod.

- Согласуйте TTL-политику: что можно уменьшать и когда возвращать назад.

- Сделайте бэкап: выгрузка зоны перед каждым деплоем + хранение версий.

- Настройте валидации: запреты на опасные удаления, проверки формата и конфликтов.

- Ограничьте секреты: scoped token, ротация, аудит.

- Добавьте наблюдаемость: лог применений, алерты на неожиданные изменения, контроль «дрейфа».

Частые вопросы (и ответы по делу)

DNS API нужен, если у меня всего один домен?

Если вы редко меняете записи и всё делает один человек — можно жить без API. Но как только появляется регулярная автоматизация (сертификаты, деплой, миграции, несколько сервисов) — API начинает окупаться даже на одном домене.

Почему после изменения записи через API «у кого-то работает, у кого-то нет»?

Почти всегда это кеширование: старый TTL, кеш рекурсивного резолвера, кеш браузера/ОС, либо промежуточные резолверы у провайдера связи. Поэтому в критичных работах TTL снижают заранее и делают план проверок.

Можно ли сделать «мгновенный» DNS failover?

Полностью мгновенный — нет, потому что у клиентов есть кеш. Можно приблизиться к быстрому failover малым TTL, но тогда надо учитывать цену: нагрузку, возможные проблемы при недоступности DNS-провайдера и особенности кеширования у некоторых резолверов.

Итоги: когда DNS API даёт максимальный эффект

DNS API лучше всего проявляет себя там, где DNS — часть релизного цикла и инфраструктуры: деплои, миграции, сертификаты, много доменов и команд. Он не отменяет базовых правил DNS (TTL, кеши, аккуратность с NS/MX), но помогает сделать изменения управляемыми, воспроизводимыми и безопасными.

Если вы только начинаете, стартуйте с малого: автоматизируйте одну зону, заведите бэкап, настройте scoped token и добавьте простые проверки. А доменную часть (сроки, переносы, защита бренда) лучше вести так же системно: пригодится заметка про защиту домена и бренда от типовых рисков.

Если DNS — «последний ручной шаг» в деплое, обычно логичный следующий шаг — унифицировать окружение под автоматизацию: сервисы на VDS или стабильный виртуальный хостинг с предсказуемыми точками изменения (IP, балансировщик, сертификаты).